Настройка OCSP Online Responder

Эта статья является частью серии статей про упрощенную установку Certification Authority (CA) в тестовом окружении.

OCSP снижает накладные расходы при проверках сертификатов. Однако ссылка на OCSP Online Responder должна быть включена в проверяемый сертификат. Также возможно указать OCSP Online Responder через групповые политики.

Суть работы OCSP простая. Клиент для проверки статуса сертификата отправляет запрос на OCSP Responder с указанием серийного номера проверяемого сертификата. OCSP Online Responder на своей стороне проверяет статус сертификата и возвращает этот статус клиенту.

Однако использовать протокол OCSP умеют только клиенты под управлением Windows Vista и выше. Предыдущие ОС могут его поддерживать только за счёт сторонних компонентов.

Роль OCSP Online Responder была установлена ранее, теперь нужно настроить Online Responder.

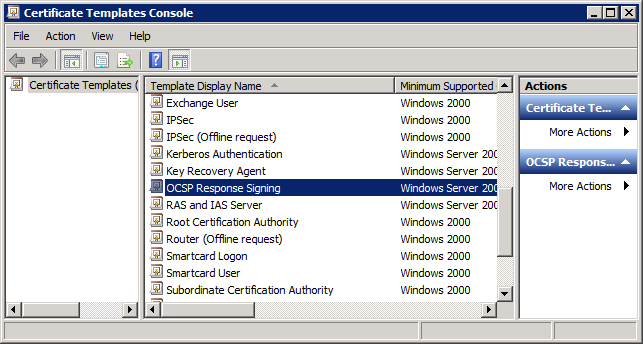

1. Запустите certtmpl.msc

2. Выберите шаблон OCSP Response Signing

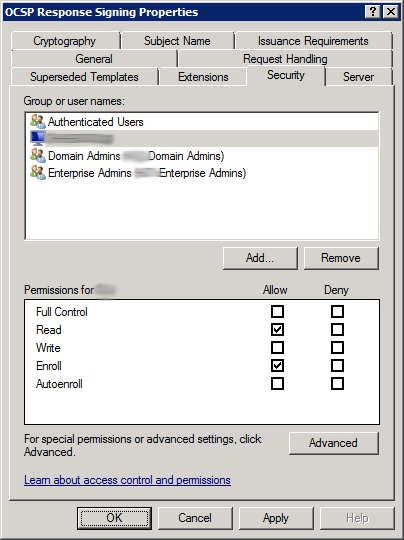

3. На вкладке Security необходимо для учётной записи компьютера, на котором размещён OCSP выдать права Allow Read и Allow Enroll. Allow Autoenroll здесь выбирать не надо! Включение автоматического перевыпуска будет сделано в другом месте.

4. Поскольку роль OCSP находится на том же сервере, что и CA, а также не планируется поднимать других OCSP серверов, то можно добавить права для сервиса NETWORK SERVICE прямо в шаблон и в дальнейшем избежать предварительного заказа сертификата по шаблону OCSP Response Signing. В следующих пунктах инструкции этот постулат будет проверен. Соответственно можно будет пойти двумя путями, либо менять свойства шаблона и не издавать лишний сертификат, либо издать лишний сертификат, чтобы при настройке OCSP унаследовались права для NETWORK SERVICE. Интересно было бы проверить, сработает ли эта настройка при OCSP расположенном на другом сервере, но к сожалению, у меня пока нет возможности это проверить.

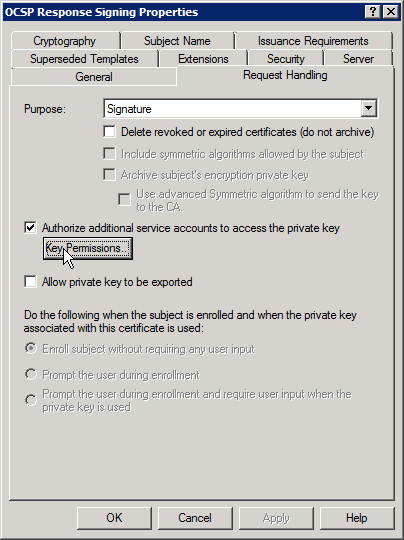

На вкладке Request Handling нажмите кнопку Key Permissions и добавьте права Read для учётной записи NETWORK SERVICE.

5. Поскольку в выбранной инфраструктуре PKI используется OSCP Responder, необходимо добавить шаблон сертификата OSCP Response Signing в допустимые для созданного CA.

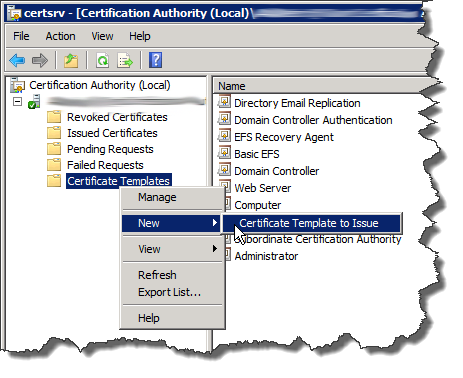

5.1. В оснастке certsrv.msc правой кнопкой выберите Certificate Templates –> New –> Certificate Template to Issue

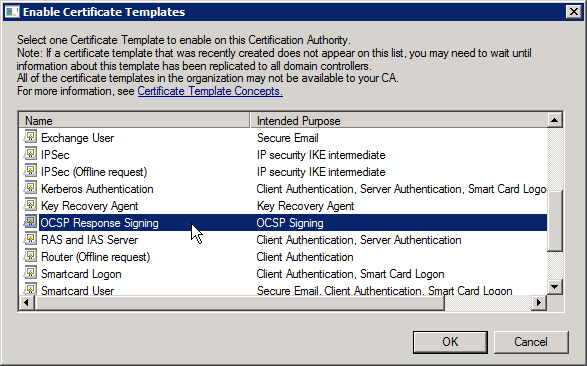

5.2. Выберите шаблон OSCP Response Signing и нажмите OK

5.2. Выберите шаблон OSCP Response Signing и нажмите OK

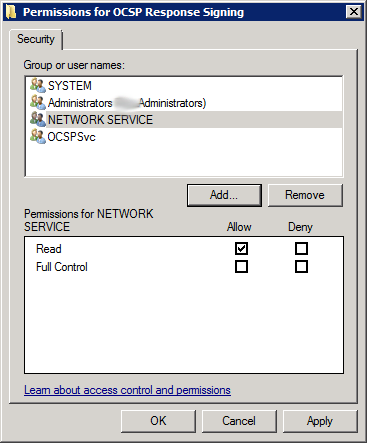

6. Поскольку сервис OSCP запускается от имени NETWORK SERVICE, необходимо предоставить права Read учётной записи NETWORK SERVICE к секретной части ключа сертификата который будет использовать OSCP Responder. Можете пропустить этот пункт, если пункт 4 был выполнен.

Это можно сделать двумя способами. Первый способ был описан в пункте 4. Если этот пункт был пропущен, то необходимо предварительно запросить сертификат по шаблону OSCP Response Signing. OSCP Responder умеет самостоятельно перевыпускать свой сертификат, а права для NETWORK SERVICE будут наследоваться.

6.1. Создайте оснастку Certificates для учётной записи компьютера CA

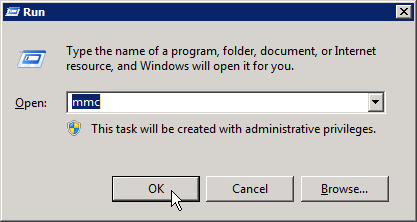

6.1.1. Start -> Run. Введите mmc и нажмите OK

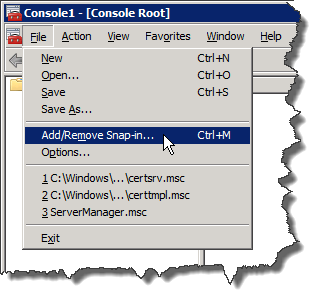

6.1.2. В меню File кликните по Add/Remove Snap-in

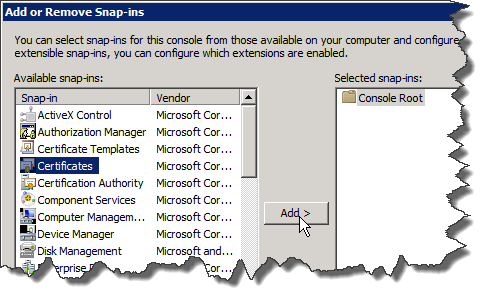

6.2. В появившемся окне выберите Certificates и нажмите кнопку Add

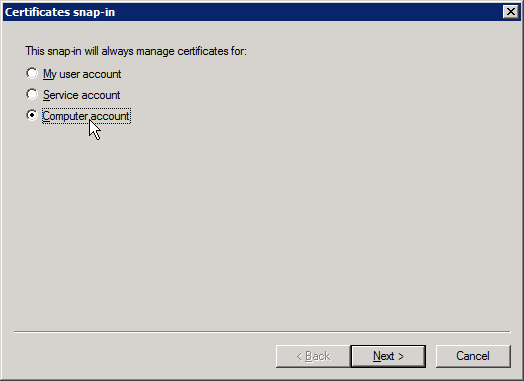

6.3. Выберите Computer account

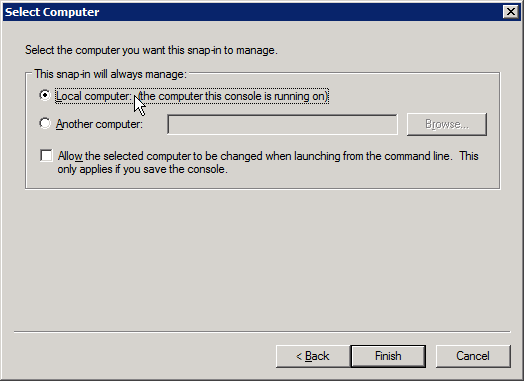

6.4. Выберите Local computer: (the computer this console is running on)

6.5. В диалоге Add or Remove Snap-ins нажмите OK

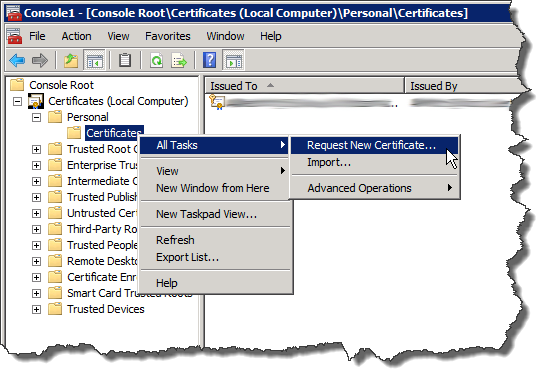

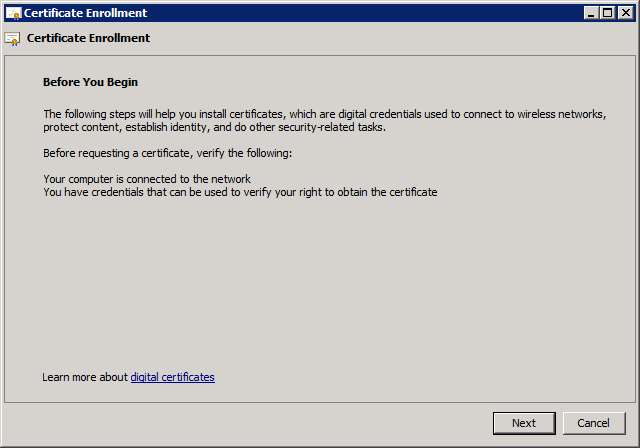

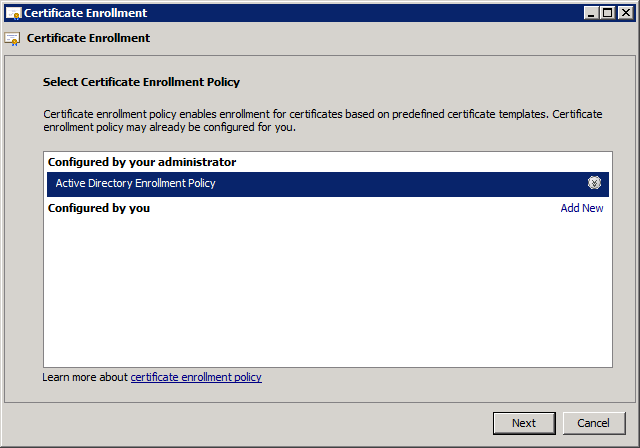

6.6. В Console Root -> Certificates (Local Computer) -> Personal — Certificates правой кнопкой выберите All Tasks -> Request New Certificate

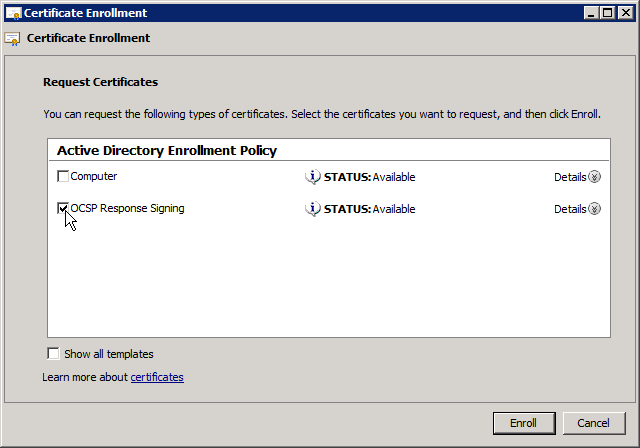

6.7. Выберите OCSP Response Signing и нажмите Enroll

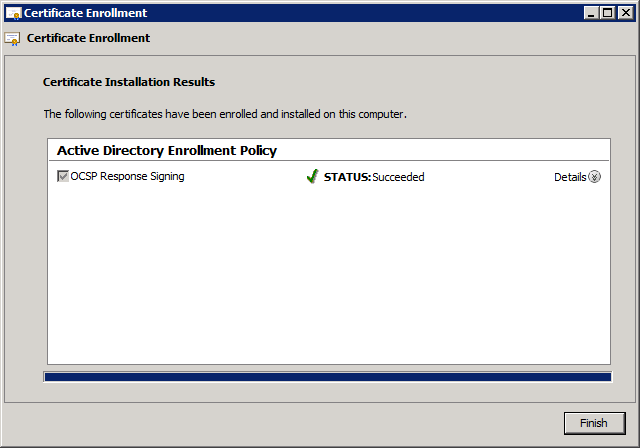

6.8. Сертификат успешно выпущен. Нажмите Finish

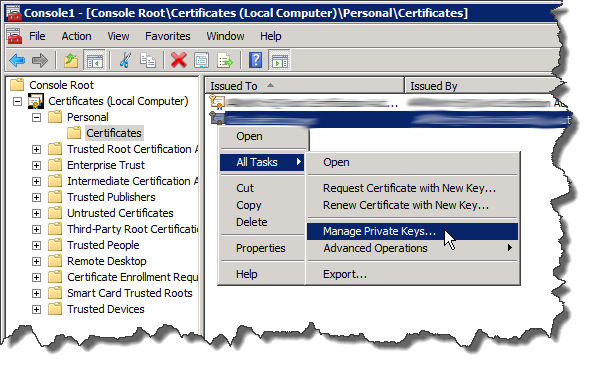

6.9. Правой кнопкой на только что изданном сертификате выберите All Tasks -> Manage Private Keys

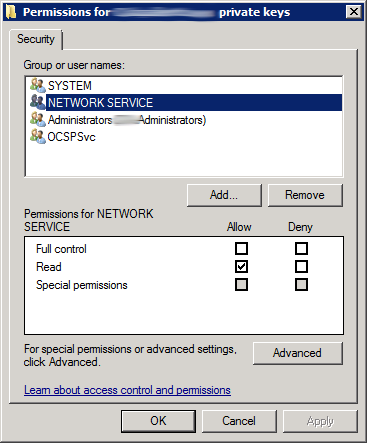

6.10. Добавьте учётную запись NETWORK SERVICE с правами Read и нажмите OK. Если Вы выполнили и пункт 4 и начали выполнять пункт 6, то добавлять ничего не придется, права были добавлены согласно шаблона и Вы издали ненужный сертификат, но убедились, что права из шаблона были правильно добавлены в изданный сертификат.

7. Добавление Revocation Configuration

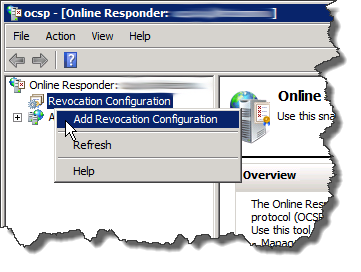

7.1. Запустите оснастку Start –> Administrative Tools –> Online Responder Management

7.2. Правой кнопкой по Revocation Configuration выберите Add Revocation Configuration

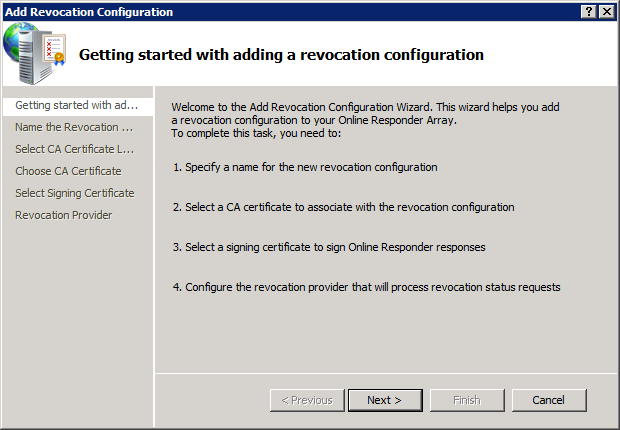

7.3. Создание Revocation Configuration

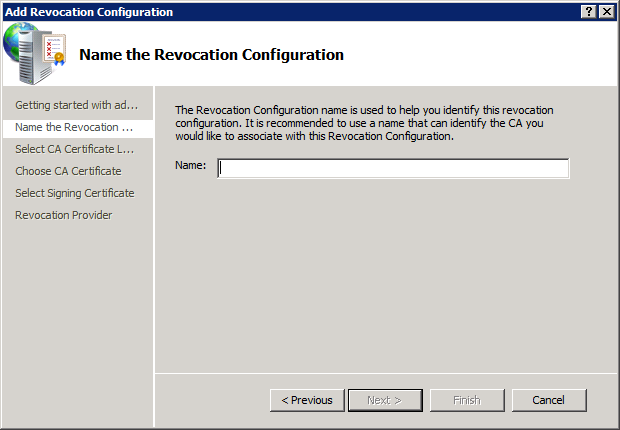

7.4. Имя Revocation Configuration может быть любым, лишь бы Вы потом сами могли точно определить, для какого CA используется эта Revocation Configuration

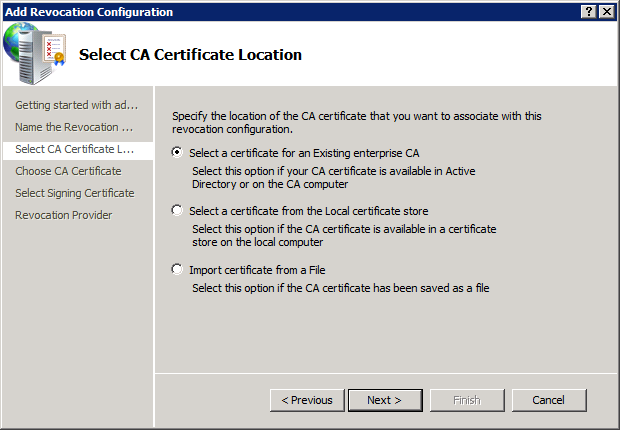

7.5. Выберите Select a certificate for an Existing enterprise CA

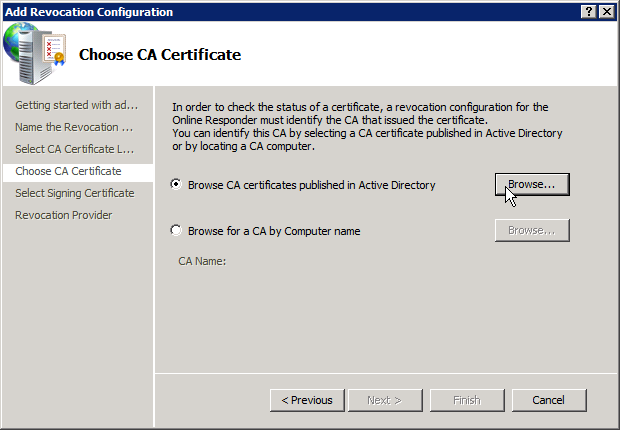

7.6. Выберите Browse CA certificates published in Active Directory и нажмите кнопку Browse

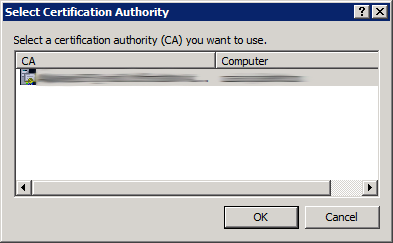

7.7. Выберите CA

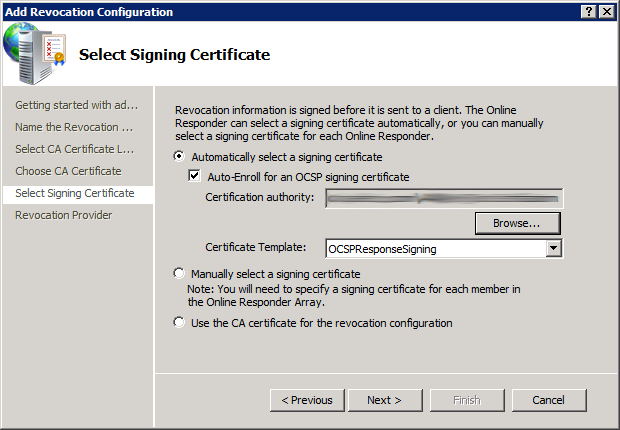

7.8. Выберите Automatically select a signing certificate и установите свойство Auto-Enroll for an OCSP signing certificate. Именно в этом месте нужно включать Auto-Enroll и ни в коем случае не использовать Certificate Autoenrollment. С этими настройками OCSP будет сам для себя каждые две недели (по-умолчанию) запрашивать новый сертификат.

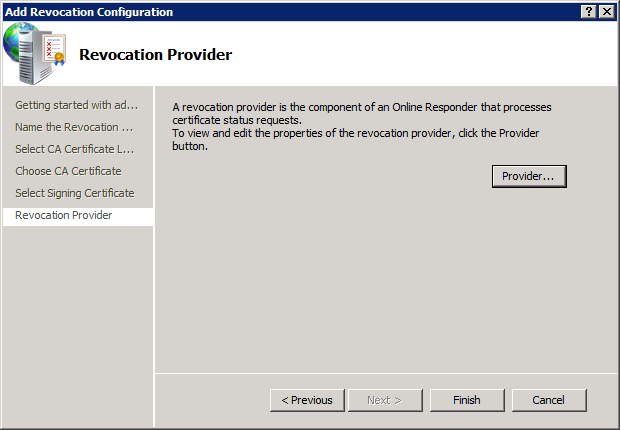

7.9. Выбор Revocation Provider. Убедитесь, что настройки были взяты правильные.

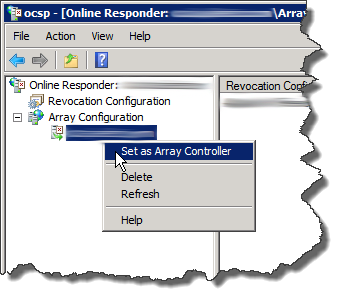

8. Установите этот сервер как Array Controller. В сети может быть несколько онлайн ответчиков для одного CA и они будут образовывать массив ответчиков. Но один из них должен быть главным в массиве и остальные члены этого массива будут сверять свою конфигурацию с контроллером.

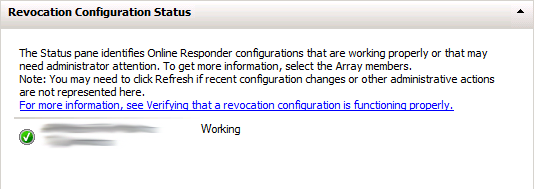

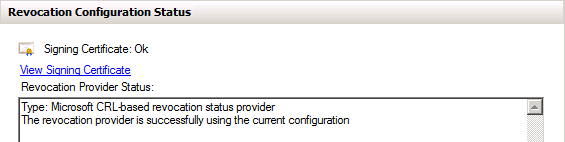

9. Проверка конфигурации OCSP. Убедитесь, что OCSP работоспособен.

9.1. На странице Online Responder должна быть зеленая галочка

9.2. На странице настраиваемого сервера в разделе Array Configuration должно быть сообщение о работоспособности члена массива

А как настроить OCSP, чтобы можно было проверять статус сертификата через интернет?

Не совсем понял вопрос. Вы бы ситуацию описали подробнее. Поскольку сейчас я вижу только один ответ. Обеспечьте сетевое соединение между клиентом и сервером. Сам OCSP в настройках не нуждается. Для этого можно или VPN соединение организовать, или наоборот, выпустить ocsp в интернет. Но для последнего, настраивается роутинг, а не OCSP.

Я настроил OCSP респондер на сервере. с помощью «certutil — url c:\test.cer» проверяю на самом сервере, выдает «проверено», проверяю с компа подключенного по локальной сети, выдает «проверено». Сервер подключен к интернету, у провайдера взяли IP адрес, то есть сайт «http://xxx.xxx.xxx.x/ocsp» открывает через интернет,а если подключить комп клиента к интернету, то выдает «неудачно».

Спасибо, отличная статья. Сегодня помогла мне настроить OCSP.