Выключение IE ESC групповыми политиками

IE ESC (Internet Explorer Enhanced Security Configuration), или расширенная безопасность IE, включенная по-умолчанию на всех версиях Windows серверов, полезная штука, но не всегда. Особенно обидно, что стандартных средств отключить её через групповые политики просто нет. Точнее, они были в Resource Kit Tools для Windows Server 2003, но для Windows Server 2008 и Windows Server 2008 R2 почему-то ничего нет. Впрочем, ничто не мешает воспользоваться предыдущим решением. Читать полностью

Синхронизация времени в Windows с NTP сервером

Компьютеры члены домена синхронизируют свое время с доменным контроллером. Эта настройка прописывается автоматически при включении компьютера в домен. Но сам доменный контроллер остается не настроенным, источника точного времени по умолчанию у него нет.

В интернете существует большое количество ntp серверов, предоставляющих точное время. И Windows Server может с ними синхронизироваться. Читать полностью

The client-side extension could not log RSoP data because it failed with error code ‘0x8004401e ‘

После добавления Folder Option в Preferences в групповой политики ( User Configuration \ Preferences \ Control Panel Settings \ Folder Options ), на клиентах Windows Vista может появиться ошибка при обновлении групповой политики:

Windows could not record the Resultant Set of Policy (RSoP) information for the Group Policy extension <Group Policy Folder Options>. Group Policy settings successfully applied to the computer or user; however, management tools may not report accurately. Computer Policy update has completed successfully.

Автоматический вход в Windows 2003/2008/XP/Vista/7

Несмотря на серьезные риски в безопасности, автоматический логoн (automatic logon) в Windows бывает необходим. В случае если компьютер является частью домена (AD), возможность настройки автоматического входа остается только путем правки системного реестра. Читать полностью

Развертывание PKI

Развертывание PKI, нетривиальный процесс, как бы легче не стало с выходом Windows Server 2008 R2.

Данный пост написан с единственной целью, если придется повторить, то не забыть что-то сделать. Возможно кому-то какая-то часть этих записей поможет. Но всё написанное ниже, не может служить инструкцией! В моих условиях требуется развернуть PKI на тестовом домене разработчика.

Проверка Certification Authority

Эта статья является частью серии статей про упрощенную установку Certification Authority (CA) в тестовом окружении.

Сразу после установки роли AD CS в домене, Certification Authority не готов к выпуску сертификатов в соответствии с выполненным планированием. Необходимо было настроить CA. Теперь следует проверить всё ли правильно было сделано. Читать полностью

Настройка OCSP Online Responder

Эта статья является частью серии статей про упрощенную установку Certification Authority (CA) в тестовом окружении.

OCSP снижает накладные расходы при проверках сертификатов. Однако ссылка на OCSP Online Responder должна быть включена в проверяемый сертификат. Также возможно указать OCSP Online Responder через групповые политики.

Суть работы OCSP простая. Клиент для проверки статуса сертификата отправляет запрос на OCSP Responder с указанием серийного номера проверяемого сертификата. OCSP Online Responder на своей стороне проверяет статус сертификата и возвращает этот статус клиенту.

Однако использовать протокол OCSP умеют только клиенты под управлением Windows Vista и выше. Предыдущие ОС могут его поддерживать только за счёт сторонних компонентов. Читать полностью

Установка роли Active Directory Certificate Services

Эта статья является частью серии статей про упрощенную установку Certification Authority (CA) в тестовом окружении.

Благодаря заранее проведенному планированию, установка роли AD CS не вызывает серьезных вопросов. Читать полностью

Формирование CAPolicy.inf

Эта статья является частью серии статей про упрощенную установку Certification Authority (CA) в тестовом окружении.

Перед установкой CA, стоит создать файл конфигурации CAPolicy.inf. Установщик роли AD CS будет использовать эту информацию при установке. Этот файл должен находится в папке %systemroot%. Если файл %systemroot%\CAPolicy.inf не будет найден в процессе установки роли, то будут использовать настройки по-умолчанию. Читать полностью

Предварительная настройка перед установкой Certification Authority

Эта статья является частью серии статей про упрощенную установку Certification Authority (CA) в тестовом окружении.

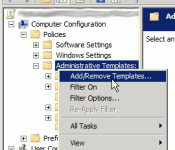

Перед развертыванием Certification Authority имеет смысл внести несколько изменений в групповую политику домена. Это всё равно потребуется позже, и нет никаких причин сделать это предварительно. Читать полностью

Планирование инфраструктуры PKI

Эта статья является частью серии статей про упрощенную установку Certification Authority (CA) в тестовом окружении.

После выбора схемы иерархии, необходимо выбрать:

- срок действия сертификата CA;

- сроки действия издаваемых сертификатов;

- сроки действия Base CRL и Delta CRL;

- срок действия перекрытия (overlap) Base CRL и Delta CRL;

- использование OCSP Online Responder;

- CRL Distribution Points (CDP) и Authority Information Access (AIA).

Необходимо заранее спланировать изменения, которые будут вносится в настройки CA, как минимум, это параметры CDP и AIA расширений. Их необходимо внести сразу после установки, и до выдачи первых сертификатов. По умолчанию, некоторые шаблоны помечены для автоматического издания. Доменный контроллер запросит себе два сертификата сразу же, как только обнаружит появление CA. Это произойдет при автоматическом обновлении групповых политик. По этой причине, после полной настройки CA нужно будет убедится, что ни один сертификат еще не был выдан. Читать полностью

Настройка CDP / AIA расширений в Certification Authority

Справочная информация для настройки CRL Distribution Point (CDP) / Authority Information Access (AIA) расширений в Certification Authority (CA). Читать полностью

Certification Authority настройки по умолчанию для Windows Server 2008 R2 SP1

Конфигурация Certification Authority (CA) по умолчанию в Windows Server 2008 R2 Enterprise SP1.